IAM tuo vastauksia peruskysymyksiin: Kenellä on oikeus, mihin , miksi, miten (ja mahdollisesti milloin). Viimeistään sitä omaa verkkokauppaa rakennettaessa käyttövaltuushallinnan asiat nousevat esille: Miten minä takaan asiakkaideni käyttäjätietojen turvallisen käsittelyn siten, ettei käyttövaltuushallinnasta muodostu kohtuutonta työkuormaa?

Digitalisaation aikakaudella tietoturva on kilpailutekijä. Ilman tietoturvallisuuden synnyttämää luottamusta käyttäjät eivät halua tarjota tietojaan yrityksesi palveluun. Kuvittele verkkopankki, joka vuotaisi käyttäjätietonsa maailmalle. Minkälaisen reaktion tämä sinussa herättäisi?

Identiteetin ja pääsynhallinta (IAM, Identity and Access Management) on prosessien, datan ja teknologian yhteensovittamista siten, että tarvittavilla käyttäjillä/laitteilla/järjestelmillä on yksi sähköinen identiteetti ja roolinsa kannalta oikeat pääsyoikeudet informaatioon. Identiteetin ja pääsynhallinnan synonyymina esiintyy usein myös termi käyttövaltuushallinta (KVH). Kyseessä on laaja kokonaisuus, joka tässä artikkelissa on pyritty käsittelemään hyvin ylätasolla.

IAM voidaan pilkkoa erillisesti Identiteetinhallintaan (IdM) ja pääsynhallintaan (AM). Identiteetinhallinnasta on puhuttu jo noin 20 vuotta ja sillä tarkoitetaan käytännössä keskitettyä identiteettivarastoa. Myöhemmin ajatusta laajennettiin siten, että identiteetteihin haluttiin liittää niille kuuluvia pääsyoikeuksia, ns. assetteja, jotta eri järjestelmissä olevat tunnukset voitaisiin oikeasti sitoa jollekin reaalielämän ihmiselle tai laitteelle. Syntyi termi IAM.

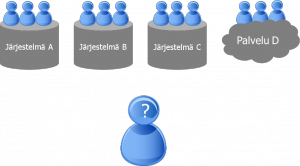

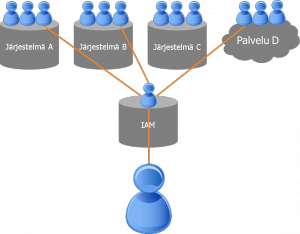

Tilanne ilman keskitettyä hallintaa on sekava. Selvää näkyvyyttä siihen, mitkä tunnukset kuuluvat kenellekin ja kenellä on pääsy mihinkin ei ole.

Yksinkertaistettuna identiteetin ja pääsynhallinnassa pyritään siihen, että yhtä reaalielämän vastinetta vastaa yksi sähköinen identiteetti, johon tarvittavat tunnukset on liitetty

Pääsynhallinta pitää tänä päivänä sisällään paljon muitakin asioita, kuten kertakirjautumisen, vahvan tunnistamisen, salasanahallinnan jne.

Identiteetin ja pääsynhallinnan vaiheet voidaan jakaa neljään osaan:

- Autentikointi: Tunnistetaan käyttäjä/laite/järjestelmä siksi, mitä väittääkin olevansa. Esimerkiksi käyttäjätunnuksen ja salasanan avulla. Kovempaa tietoturvaa vaadittaessa voidaan hyödyntää myös erilaisia vahvoja tunnisteita (esim. kertakäyttöisiä mobiilisalasanoja, biotunnisteita)

- Auktorisointi: Myönnetään tunnistetulle identiteetille tämän roolin/ tehtävän mukaisen käyttövaltuudet määriteltyihin palveluihin ja järjestelmiin.

- Administrointi: Kokonaisuuden keskitetty hallinta ja ylipäätään se, että kokonaisuus on hallinnassa.

- Auditointi: Valvotaan ja kontrolloidaan, että ulkoiset ja sisäiset (asetetut) vaatimukset ja säädökset toteutuvat käytännössä.

Miksi IAM?

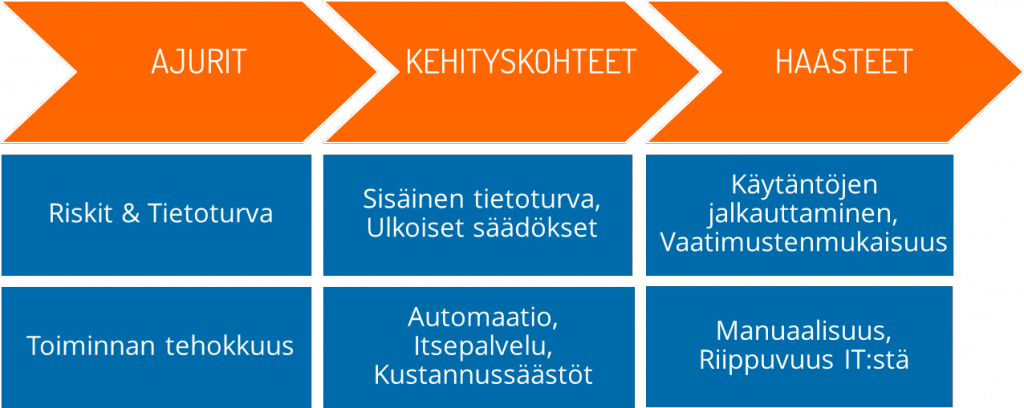

IAM-kehityshankkeen taustalla on tyypillisesti joko operatiivisen tehokkuuden tai tietoturvan parantaminen. Vaikka molempia saisikin kehityshankkeen lopputuloksena, niin pääasiallisen ajurin valinta määrittelee pitkälti etenemisen priorisoinnin.

Identiteetin- ja pääsynhallintaa ohjaa useimmiten myös ulkoiset vaatimukset ja standardit, kuten PCI DSS , EU:n henkilötietosuojalaki sekä henkilötietolaki.

Kirjoittaja: Kalle Niemi

Erityispiirteitä

- Yksi identiteetti, monta roolia: Yhdellä identiteetillä voi olla monta roolia, joiden kautta palveluita käytetään. Esimerkiksi sama henkilö voi olla verkkopankissa yritys- ja yksityisasiakkaana. Valittu rooli määrittää näkymät ja pääsyt verkkopankin sisällä.

- Ulkoisten käyttäjien määrä kasvussa: Monet yritykset lähtevät liikkeelle ns. sisäisten identiteettien eli työsuhteessa olevien henkilöiden käyttövaltuushallinnasta. Kuitenkin nopeiten kasvava käyttäjäjoukko muodostuu ulkoisista identiteeteista (asiakkaat & kumppanit), vaikkakin näiden käyttöoikeuksien ja käyttäjätietojen hallinta jää usein varsinaisen IAM-hankkeen ensimmäisen vaiheen ulkopuolelle.

- IAM ei ole vain yksi projekti: IAM on toiminto, jonka aukkoja ei yhdellä teknolgian käyttöönotolla voida ratkaista

- Ei kenenkään maa: IAM:lle on vaikea löytää selkeätä omistajaa organisaation sisällä. Tyypillisesti operatiivisista toiminnoista vastaa IT-osasto, mutta kuka päättää minkälaiset oikeudet millekin roolille tulisi myöntää ja millä perusteilla? Tyypillisesti kehityshankkeissa on mukana ainakin henkilöstöhallinto, tietohallinto, riskienhallinta ja tietoturva sekä taloushallinto.

Kirjoittaja: Kalle Niemi

Toteutustapoja ja ratkaisumalleja

Identiteetin- ja pääsynhallinta nähdään usein laajana, vaikeasti lähestyttävänä hankkeena. Osittain se sitä onkin, sillä monesti se vaatii koko organisaatiolta muutoshalukkuutta ja prosessien kehittämistä. Toteutustapoja ja lähestymiskulmia aiheeseen on kuitenkin useita riippuen organisaation akuuteimmasta tarpeesta. Kevyt muistilista hankkeeseen lähtijöille:

- Varmista nopeat voitot. Vaikka itse hanke olisi kovinkin laaja, niin pyri saavuttamaan jotain näkyvää jo kohtuu nopealla aikataululla, sillä vain käytössä olevat ratkaisut tuovat lisäarvoa.

- Pilvipalveluiden aikakaudella ei riitä, että työntekijän AD-tunnus passivoidaan, sillä palveluihin pääsee käsiksi myös yritysverkon ulkopuolelta.

- Hyödynnä mahdollisuuksien mukaan olemassa olevia identiteetin tarjoajia (Identity Providers, IdP). Voisiko sinun asiakaspalveluusi kirjautua esim. Facebook-tunnuksella tai Google-tunnuksella? Entäpä yritysjärjestelmiisi?

- Muista datan laatu. Prosessien automatisointi sekä todenmukainen raportointi vaativat taustalleen laadukasta dataa, eikä identiteetin ja pääsynhallinta eroa tästä.

Kirjoittaja: Kalle Niemi

Esimerkkejä käyttökohteista ja -tapauksista

- Organisaatio, n. 4000 työntekijää. Käyttövaltuudet sidottiin henkilön työsuhdetietoihin ja niiden muutoksiin. Tämä tarkoittaa käytännössä HR- ja käyttövaltuusprosessien yhdistämistä saumattomaksi kokonaisuudeksi. HR-järjestelmä integroitiin identiteetin ja pääsynhallinnan järjestelmään, joka puolestaan loi työntekijöille näiden työssään tarvitsemat tunnukset ja käyttöoikeudet valittuihin kohdejärjestelmiin automaattisesti. Oikeanlaisten käyttöoikeuksien myöntäminen työntekijöille perustuu HR-järjestelmästä saatavaan dataan, jonka perusteella IAM-järjestelmä osaa asettaa työntekijälle oikeanlaiset roolit.

- Organisaatio, n 150 työntekijää: Pilvipalveluita käytettiin villisti läpi organisaation, eikä keskitettyä näkymää käytettävistä palveluista ollut. Henkilöiden vaihtaessa organisaatiota tai työtehtävää kukaan ei huolehtinut tunnusten poistamisista pilvipalveluista. Asia ratkaistiin erillisellä pääsynhallinnan pilvipalvelulla, joka mahdollisti tarvittavien palveluiden keskitetyn julkaisun sekä kertakirjautumisen näihin palveluihin. Myöhempänä jatkokehityksenä otettiin käyttöön myös Active Directory -integraatio (AD), joka mahdollistaa käyttäjän tunnusten automaattisen poistamisen valituista pilvipalveluista, kun AD-tili disabloidaan.

Palvelutarjoajat

1. Tarjoajat ite wiki hakupalvelussa

Käyttäjähallinnan osaamista ja palveluja tarjoavat yritykset ite wikissä

Käyttäjähallintaan liittyvät referenssit ja muut sisällöt ite wikissä

Lähteet

[1] <Salcom Group: Gurun IAM pokkari>